L’accès à certains services numériques reste restreint par des filtres géographiques ou des politiques d’entreprise. Plusieurs juridictions autorisent néanmoins des solutions techniques pour contourner ces limitations, même lorsque les conditions d’utilisation les proscrivent. Des outils initialement conçus pour protéger la confidentialité numérique se retrouvent ainsi souvent employés à d’autres fins, légitimes ou non.L’usage de ces méthodes comporte des avantages, mais aussi des risques juridiques, techniques et parfois financiers. Les choix varient selon la réglementation locale, le niveau de sécurité souhaité et la tolérance à l’égard d’éventuelles restrictions futures.

Pourquoi certains sites web sont-ils bloqués ? Comprendre les causes et les enjeux

La fermeture d’un site web ne relève jamais du hasard. À chaque accès refusé, une décision humaine ou institutionnelle se cache derrière la machine. Dans les entreprises, les écoles, ou les administrations, on cherche d’abord à encadrer les usages : protéger les systèmes, éviter les distractions et garder la main sur les contenus consultés. Pour ça, pare-feu et listes d’adresses restreignent automatiquement la navigation, se posant en véritables vigiles numériques.

Mais la sécurité réseau n’est pas la seule motivation. Les sociétés déploient des outils type MDM (Mobile Device Management), AirDroid Business, TinyMDM et leurs consœurs, pour garder un contrôle total sur le matériel professionnel. Grâce au mode kiosque, une tablette ou un smartphone se retrouve limité à certaines applications, sélectionnées au millimètre par la direction IT. Cette gestion serrée protège la confidentialité, mais cloisonne l’accès aux ressources.

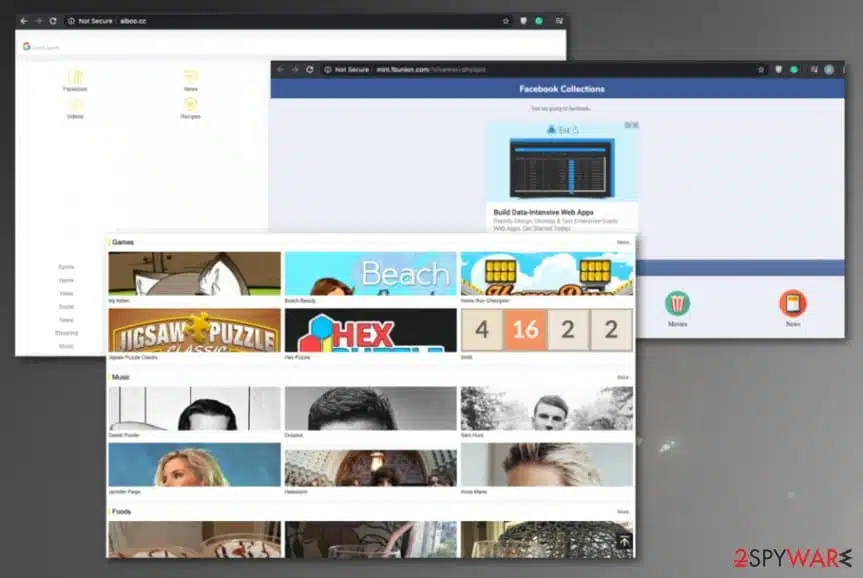

D’autres restrictions surgissent au nom de la politique, de l’économie ou du contexte culturel. Certains sites de streaming, d’actualités ou réseaux sociaux disparaissent purement et simplement selon la zone géographique de connexion. Sur Android, ce sont parfois les autorisations des applications qui bloquent ou filtrent les contenus, au gré de la configuration du terminal et du réglage du gestionnaire de flotte.

Progressivement, ces stratégies s’invitent dans la sphère privée. Les limitations se multiplient, marquant un retour de bâton sur la liberté de naviguer. Reprendre la main devient alors le nouveau réflexe des utilisateurs.

Panorama des solutions pour accéder à un site restreint

Face à cette montée des obstacles, plusieurs outils se distinguent pour permettre à chacun de retrouver l’accès aux ressources numériques. Le plus connu reste sans doute le VPN. Chiffrer la connexion, masquer l’adresse IP, gommer la frontière du réseau : le VPN coche toutes les cases, que le blocage soit lié à la zone géographique, à la censure ou à une politique d’entreprise. Il existe des applications conviviales sur Windows, macOS, iOS ou Android. L’installation ne prend que quelques minutes, l’accès redevient fluide et l’anonymat gagne la partie.

Pour des blocages moins stricts, le proxy web apporte une solution vite adoptée. Il se place entre l’utilisateur et le site recherché, sans nécessiter aucun logiciel à installer. En revanche, il ne chiffre pas la connexion, n’offrant qu’une protection limitée : idéal pour un usage ponctuel et non confidentiel.

Selon la situation rencontrée, voici quelques options disponibles :

- VPN : il permet de contourner un très grand nombre de restrictions, protège la connexion et rend votre adresse IP invisible.

- Proxy : il offre une solution express pour s’affranchir temporairement d’un blocage, mais sans garantie de confidentialité.

Le choix dépendra du contexte : Wi-Fi d’entreprise verrouillé, portail de streaming inaccessible à l’étranger, ou connexion filtrée via MDM. Si la plupart des États autorisent le VPN, certains services peuvent l’interdire dans leur règlement interne. Il s’agit alors de jongler entre efficacité, respect des règles du réseau, et le niveau de sécurité souhaité.

VPN, proxy, Tor : quelles différences et quel outil choisir selon vos besoins ?

Avec la prolifération des nouveaux filtres, il devient capital de comprendre la palette d’outils à disposition. Le VPN (Virtual Private Network) trace la voie royale pour contourner blocages réseaux, censures et restrictions géographiques. En modifiant votre adresse IP et en cryptant vos données, il débloque l’accès à la majorité des contenus, tout en préservant la confidentialité. Certains services du secteur proposent des applications fluides, simples à prendre en main et stables.

Le proxy avance sur une ligne plus fine. C’est la solution pour consulter à la volée un site inaccessible sur un réseau public ou professionnel, sans s’alourdir d’un logiciel supplémentaire. Par contre, c’est à ses risques et périls côté sécurité : aucune protection, ni anonymat réel. À réserver aux usages ponctuels.

Pour celles et ceux qui placent la discrétion au-dessus de tout, le réseau Tor fait figure d’ultime rempart. Il utilise plusieurs relais et un chiffrement du trafic à chaque étape. La navigation devient franchement difficile à tracer, mais au prix d’une perte de vitesse conséquente. À privilégier pour l’accès à des ressources particulièrement sensibles.

Pour aider à faire le tri, voici ce que vous pouvez retenir des grandes différences entre ces outils :

- VPN : vie privée renforcée, accès aux contenus bloqués selon la zone, performances généralement élevées.

- Proxy : simplicité d’accès, rapidité, mais sans protection des informations confidentielles.

- Tor : anonymat maximal, navigation très discrète, mais ralentissement marqué.

En somme, chaque technologie vise une situation spécifique, selon le profil de l’utilisateur et ses priorités en matière de confidentialité ou d’ouverture du web.

Risques, limites et bonnes pratiques pour naviguer en toute sécurité

Débloquer un accès ne rime jamais avec sécurité automatique. Chaque porte ouverte crée une nouvelle surface d’exposition. Sur Android ou ailleurs, un excès d’autorisations peut transformer une application commune en menace déguisée. Les malwares, spywares et bloatwares prospèrent dès que vous accordez les pleins pouvoirs au mauvais outil, fuite de données, piratage, prises de contrôle : tout cela guette l’imprudent.

Il existe des gestes simples pour limiter la casse et naviguer sans mauvaise surprise :

- Analysez à la loupe les droits demandés. Quand une application exige un accès total à vos messages ou à vos contacts sans justification claire, le signal d’alarme doit retentir.

- N’installez vos applications que depuis des plateformes de confiance pour éviter d’accueillir du code malveillant.

- Surveillez les mises à jour de sécurité et privilégiez les applications dont le suivi reste régulier.

Les applications web ne sont pas sans risque non plus. XSS, injections SQL, attaques CSRF : les failles restent une cible de choix pour les cybermalfaiteurs. La sécurité des outils web repose sur une bonne gestion des entrées, le chiffrement des données et une vigilance permanente de la part des développeurs comme des utilisateurs.

Avoir accès à tout ne signifie rien si la prudence s’évapore. Vouloir effacer une contrainte, c’est d’abord réfléchir à la confiance qu’on accorde à l’outil choisi, à la manière de protéger ses informations et à l’attention portée sur les autorisations acceptées. Rien ne remplace la vigilance : un accès retrouvé pourrait bien attirer d’autres dangers. Gardez l’œil ouvert. La liberté numérique a toujours besoin de gardiens attentifs.