Perdre l’accès à un appareil mobile équipé d’une application d’authentification peut entraîner la perte définitive de comptes en ligne. L’absence de synchronisation cloud native sur certains outils accentue ce risque, exposant les utilisateurs à des blocages inattendus.

Des alternatives existent, chacune avec ses propres forces et faiblesses, modifiant l’équilibre entre sécurité, praticité et résilience face aux incidents techniques. Les choix effectués dans la gestion des codes d’authentification influencent directement la robustesse du dispositif de sécurité individuel.

L’authentification à deux facteurs : pourquoi elle est devenue indispensable pour protéger vos comptes

Face à la multiplication des attaques ciblant les comptes en ligne, les protections classiques montrent vite leurs limites. Un mot de passe, même complexe, ne suffit plus à écarter les risques de hameçonnage ou de piratage par force brute. Voilà pourquoi l’authentification à deux facteurs (2FA) s’est imposée comme une barrière supplémentaire contre l’usurpation d’identité.

Le principe est limpide : la 2FA associe deux facteurs d’authentification différents. D’un côté, ce que vous savez (mot de passe), de l’autre, ce que vous possédez (application générant un code à usage unique). Les méthodes évoluent vite : reconnaissance faciale, empreinte digitale, et tout l’arsenal de l’authentification multi-facteurs (MFA) complexifient la tâche des attaquants, qui doivent désormais franchir plusieurs barrières pour espérer accéder à un compte.

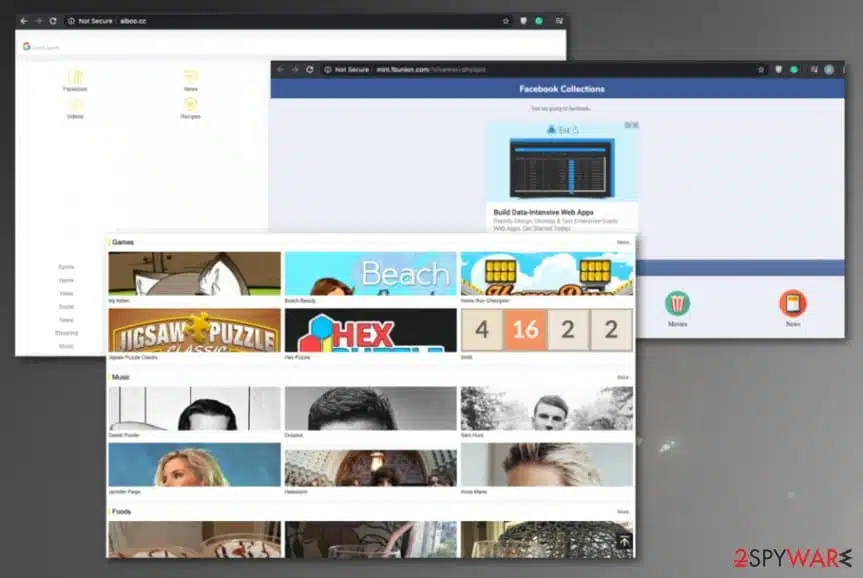

À titre d’exemple, voici un aperçu des formes que prend la 2FA :

- Codes générés par application mobile

- Messages SMS contenant un code temporaire

- Clés physiques FIDO U2F ou YubiKey

- Données biométriques

Le choix de la méthode d’authentification repose sur un équilibre entre niveau de sécurité et praticité. Pour les services sensibles, gestionnaires de mots de passe, messageries, plateformes bancaires, la 2FA devrait devenir un automatisme. Sauvegarder et synchroniser ses codes de récupération permet d’anticiper tout verrouillage, notamment lors d’un changement ou d’une perte d’appareil.

Google Authenticator face à la concurrence : points forts, limites et alternatives à connaître

Google Authenticator a conquis un large public grâce à sa simplicité d’utilisation et à son intégration efficace sur Android et iOS. L’application brille par sa capacité à générer des codes à usage unique même hors connexion, ce qui réduit l’exposition aux risques liés à Internet. Sa compatibilité avec de nombreux services et plateformes explique son adoption massive, que ce soit par des particuliers ou dans des milieux professionnels.

Mais cette approche épurée a ses revers. L’absence de sauvegarde et de synchronisation sur plusieurs appareils met l’utilisateur face à un risque réel : en cas de vol, casse ou réinitialisation du téléphone, l’accès aux comptes peut se retrouver bloqué. À ce jeu, Authy propose une synchronisation chiffrée sur divers terminaux, ce qui simplifie la reprise après un incident. Microsoft Authenticator se distingue avec une interface plus complète, une gestion avancée des comptes professionnels, et la possibilité d’intégrer la biométrie.

Plusieurs alternatives répondent à des besoins spécifiques :

- 1Password et LastPass centralisent la gestion des mots de passe et des codes d’authentification.

- FreeOTP se démarque par son ouverture et sa compatibilité étendue.

- Step Two séduit les utilisateurs d’iOS avec une application dédiée à l’écosystème Apple.

Avant de choisir une application, il vaut mieux évaluer l’importance de la sauvegarde et de la synchronisation pour vos usages. Si vous gérez des comptes professionnels ou si vous souhaitez une récupération rapide après une perte, privilégiez une solution qui propose une gestion multi-appareils ou un accès cloud sécurisé.

Faut-il faire confiance à Google Authenticator pour la sécurité de vos données ?

Google Authenticator s’est imposé comme une référence en matière d’authentification multi-facteurs. Son fonctionnement est simple : produire des codes à usage unique sans dépendre du réseau, ce qui limite le risque d’interception par des logiciels malveillants ou de failles dans la transmission de SMS. Cette sobriété plaît à de nombreux spécialistes, car elle réduit la surface d’attaque.

La question de la fiabilité de Google Authenticator se pose toutefois au moment d’aborder la sauvegarde et la synchronisation. Pendant longtemps, transférer ses jetons d’un téléphone à un autre relevait du casse-tête. Récemment, l’application a introduit une option de synchronisation avec le cloud (Google Drive), ce qui facilite la transition. Cependant, confier ses jetons à un service en ligne pose la question de la confidentialité gérée par Google et du risque lié à un accès non autorisé.

Pour naviguer entre sécurité et confort d’utilisation, quelques réflexes à adopter :

- Activez la sauvegarde des jetons si vous changez régulièrement d’appareil, mais prenez le temps d’évaluer la fiabilité du service cloud choisi.

- Gardez à portée de main les codes de récupération fournis à l’activation de la 2FA : ils servent de filet de sécurité en cas de perte d’accès.

- Si possible, réservez un appareil dédié à l’application d’authentification. Votre smartphone principal est souvent plus exposé aux risques.

La solidité de Google Authenticator repose aussi sur la vigilance de chacun : pas besoin de déjouer l’algorithme, il suffit parfois de mettre la main sur l’appareil. Réfléchissez à la nature de vos comptes et au niveau de sensibilité des données protégées avant de trancher sur une méthode d’authentification.

Gérer sereinement son application d’authentification : conseils pratiques et solutions en cas de perte d’accès

Utiliser une application d’authentification telle que Google Authenticator redéfinit la gestion de la sécurité de ses comptes en ligne. L’application génère des codes à usage unique (TOTP, selon le standard OATH) qui ne transitent pas par Internet, un gage de tranquillité face aux tentatives d’interception numériques. Pourtant, perdre l’accès à son téléphone pose un véritable défi : comment récupérer ses jetons d’authentification ?

La première précaution consiste à sauvegarder régulièrement les QR codes ou les clés secrètes lors de l’ajout de nouveaux comptes. Plusieurs gestionnaires de mots de passe offrent aujourd’hui la possibilité de stocker ces jetons de façon sécurisée, rendant leur restauration beaucoup plus simple. Pour ceux qui souhaitent maximiser leur sécurité, noter ces secrets sur papier et les conserver dans un lieu sûr est une solution radicale, mais qui demande une réelle rigueur.

Il est tout aussi judicieux de conserver précieusement les codes de récupération délivrés par chaque service. En cas de vol ou de casse du téléphone, ces backup codes rendent possible la reprise en main des comptes. L’exportation et l’importation de jetons, fonctionnalité désormais accessible sur Google Authenticator, facilitent la migration vers un nouvel appareil. Attention toutefois : manipuler ces données requiert la plus grande prudence.

Adoptez une méthode claire : dressez la liste de vos comptes protégés par la 2FA, centralisez vos codes de secours dans un espace sécurisé, et installez l’application sur un terminal peu exposé. Cette organisation renforce votre sécurité tout en vous évitant les mauvaises surprises.

La sécurité numérique ne tient pas seulement à la technologie, mais aussi à la préparation et à la discipline. Face à la sophistication des menaces et à la diversité des outils, un geste réfléchi aujourd’hui peut épargner bien des tracas demain. Qui garde la main sur ses accès garde la maîtrise de sa vie numérique.