Un tunnel VPN mal configuré laisse parfois passer des données, même lorsque l’interface affiche « connecté ». Les fuites DNS persistent malgré certains protocoles réputés inviolables. Certains fournisseurs promettent l’anonymat absolu, mais des tests indépendants révèlent fréquemment des adresses IP exposées.Des procédures simples permettent pourtant de vérifier la robustesse de la connexion. Des astuces pratiques et des outils gratuits offrent la possibilité de contrôler la confidentialité réelle, loin des discours marketing.

Pourquoi la fiabilité d’un VPN ne doit jamais être prise pour acquise

Beaucoup activent leur VPN avec une confiance totale, persuadés d’être à l’abri par la seule magie du bouton « connecté ». Mais en coulisse, la réalité est bien plus incertaine. Aucun logiciel, aucun service, indépendamment de sa réputation, ne garantit une sécurité totale. Derrière une mise à jour mal contrôlée, un protocole fraîchement publié ou un serveur réglé à la hâte, une faille sournoise peut surgir. Un réglage oublié, et la confidentialité vole en éclats.

Les VPN gratuits séduisent par leur promesse budgétaire, mais le prix réel se paye en exposition de données ou en absence de contrôle réel contre les fuites DNS. Du côté des entreprises aussi, la prudence reste de mise : certains réseaux privés virtuels négligent le chiffrement ou la gestion des accès, et les attaques ciblées sur les infrastructures VPN n’épargnent personne. Les responsables informatiques savent que la vigilance sur ces outils doit rester permanente.

Une connexion VPN ultrarapide impressionne, mais la rapidité ne filtre pas les attaques. Il faut inspecter toute la chaîne, depuis l’application jusqu’au tunnel chiffré. Parfois, la menace vient même de l’intérieur : un employé naviguant simultanément sur plusieurs services crée une brèche imprévue pour le serveur VPN de l’organisation.

Tant que la technologie évolue, rester attentif. Se fier aux audits indépendants, lire la politique de conservation des logs, surveiller sans relâche les alertes de sécurité… Voilà le vrai mode d’emploi pour que le VPN reste une barrière fiable et non une illusion de sérénité.

Quels tests simples permettent de vérifier si votre VPN protège réellement votre connexion ?

Pas besoin de diplôme d’ingénieur pour juger l’efficacité de son VPN. Quelques contrôles suffisent à séparer la bonne protection du mirage. Première démarche : effectuer un test de fuite DNS, afin de savoir si vos requêtes restent bien dans le tunnel ou se dispersent chez votre fournisseur d’accès. Si elles échappent, l’anonymat n’est alors qu’une façade.

Autre vérification à ne pas négliger : les fuites WebRTC. Ce protocole installé par défaut dans de nombreux navigateurs peut dévoiler votre véritable adresse IP, en dépit du VPN activé. Un test spécifique permet de voir si votre véritable identité numérique perce sous la surface.

Pensez aussi au test de vitesse VPN. Il permet d’évaluer l’influence du chiffrement sur la bande passante et de voir, chiffres à l’appui, l’impact d’un tunnel VPN sur la performance globale.

Pour y voir clair, voici les principales vérifications à programmer régulièrement :

- Test de fuite DNS : ce test permet de confirmer que vos requêtes ne sont pas visibles en dehors du tunnel sécurisé.

- Test de fuite WebRTC : détecte si le protocole WebRTC fait filtrer votre IP malgré le VPN.

- Test de vitesse VPN : mesure de façon concrète si la connexion s’effondre ou reste optimale sous chiffrement.

Les plus précautionneux ajoutent le contrôle de l’IP de sortie : la localisation affichée doit correspondre à celle du serveur sélectionné. Réaliser ces tests à intervalles réguliers permet d’anticiper une éventuelle défaillance et d’ajuster la configuration si nécessaire.

Fuites IP, DNS, WebRTC : comment les détecter et les comprendre

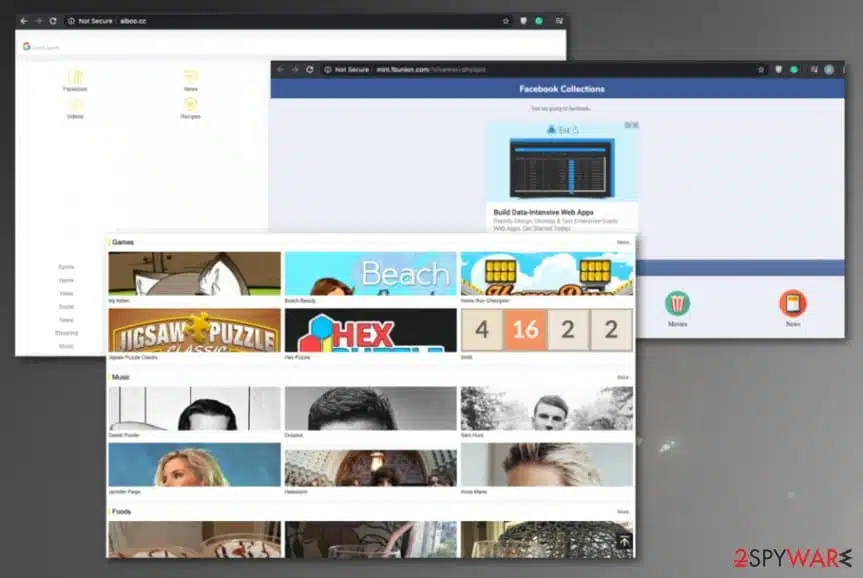

Un VPN bien utilisé doit cacher l’adresse IP et protéger la navigation. Mais toute défaillance technique transforme cette promesse en mirage. Les fuites DNS, WebRTC et les adresses IP exposées sont les détails techniques qui minent, sournoisement, toute ambition de vie privée.

Fuite DNS : quand le tunnel laisse filer l’information

La moindre saisie d’URL implique une requête DNS vers des serveurs extérieurs. Si ces requêtes contournent le tunnel VPN et vont directement chez votre fournisseur d’accès, la fuite DNS est avérée. Habituellement, un site de test fiable indique si le nom de l’opérateur internet apparaît parmi ceux qui voient transiter vos recherches. Dans ce cas, la promesse de discrétion tombe.

WebRTC : la faille embarquée dans le navigateur

L’arrivée de WebRTC dans les navigateurs a simplifié bien des usages, mais elle est aussi devenue la faille la plus courante. Même protégé par un VPN, votre adresse IP réelle peut transiter en coulisses à cause de ce protocole, souvent sans alerte ni message. Un test rapide dans ce contexte s’impose : il montre en clair si votre identité s’affiche ou reste protégée.

Pour mieux comprendre, voici les types de fuites les plus fréquents :

- Fuite IP : l’adresse réelle filtre, même sous VPN.

- Fuite DNS : vos requêtes de sites ne restent pas anonymes et passent par votre FAI.

- Fuite WebRTC : le navigateur envoie l’IP publique au-delà du tunnel, contournant la protection.

Diminuer le risque passe par l’utilisation d’un VPN équipé de protections avancées contre les fuites, mais aussi par une politique de tests et de vigilance renouvelée. La discrétion s’acquiert au prix de la constance.

Adopter les bons réflexes pour renforcer la sécurité de votre navigation avec un VPN

Un VPN n’a de valeur que couplé à une vigilance quotidienne. Privilégiez une application VPN qui affiche des audits transparents et des fonctionnalités éprouvées contre les fuites DNS et WebRTC. Les VPN gratuits ne sont jamais adaptés à la gestion de données sensibles, leur modèle étant trop souvent à l’opposé du respect de la confidentialité.

Renforcez votre sécurité VPN en activant systématiquement l’authentification multifacteur (MFA) lorsque l’option est disponible. Cela réduit les risques, même si un mot de passe venait à circuler.

Pour maximiser la protection à chaque utilisation, adoptez ces réflexes :

- Vérifiez systématiquement que l’adresse IP visible sur Internet change bien lors de l’activation du VPN.

- Assurez-vous de la présence du cadenas HTTPS, même sous VPN, pour garantir la confidentialité du transfert de données.

- Pensez à consulter les journaux de connexion de l’application pour repérer toute anomalie ou coupure du service.

Le choix du serveur VPN ne doit rien au hasard. Privilégiez les serveurs localisés dans des pays où la vie privée est mieux protégée et où la législation s’écarte des grandes ententes de surveillance. Les vérifications ponctuelles et les ajustements constants transforment un simple outil en véritable rempart. Sur le chemin de la sécurité, ce sont les petites routines, alignées jour après jour, qui font toute la différence.

Face aux embûches de l’Internet moderne, la protection ne se décrète pas : elle s’affine, test après test, et s’entretient avec méthode. Entre ombre et lumière, la tranquillité numérique se forge à la force du contrôle régulier et des bons choix, loin des discours rassurants mais trop vite oubliés.