La version iOS 17.5 a marqué un tournant inattendu : certains appareils ont vu réapparaître d’anciennes photos effacées depuis longtemps. Un bogue rare, mais significatif, a mis en évidence l’existence de failles persistantes dans la gestion des données personnelles, même sur les plateformes jugées les plus sûres.

Désormais, les cyberattaques s’invitent sans crier gare. Elles exploitent les moindres faiblesses, profitent des mises à jour parfois trop rapides, des synchronisations bancales, ou des comportements imprévus du système. L’équilibre est fragile, et la riposte s’organise : les solutions de cybersécurité s’affinent, se spécialisent pour répondre aux défis spécifiques de l’écosystème Apple.

Pourquoi la sécurité des iPhone devient un enjeu majeur face aux nouvelles menaces numériques

Longtemps perçus comme quasiment inviolables, les iPhone montrent aujourd’hui des signes de vulnérabilité. Les attaques ciblées ne sont plus l’exception : elles s’appuient sur des malwares de nouvelle génération et profitent de vulnérabilités parfois repérées par le MITRE, cataloguées sous les fameuses CVE, et rapportées par la CISA. Sur le terrain, le phishing avance masqué, infiltre les messageries, subtilise des données privées en un instant.

Les zero day, ces failles inconnues du fabricant mais déjà exploitées, rappellent à tous que le temps des correctifs ne suit jamais celui des cybercriminels. Les mises à jour arrivent souvent après la bataille, et chaque utilisateur devient le gardien de sa propre vie numérique.

Pour mieux cerner la nature de ces menaces, voici les tactiques fréquemment employées :

- Hameçonnage : multiplication des faux liens et messages frauduleux, conçus pour subtiliser mots de passe et accès aux infrastructures sensibles.

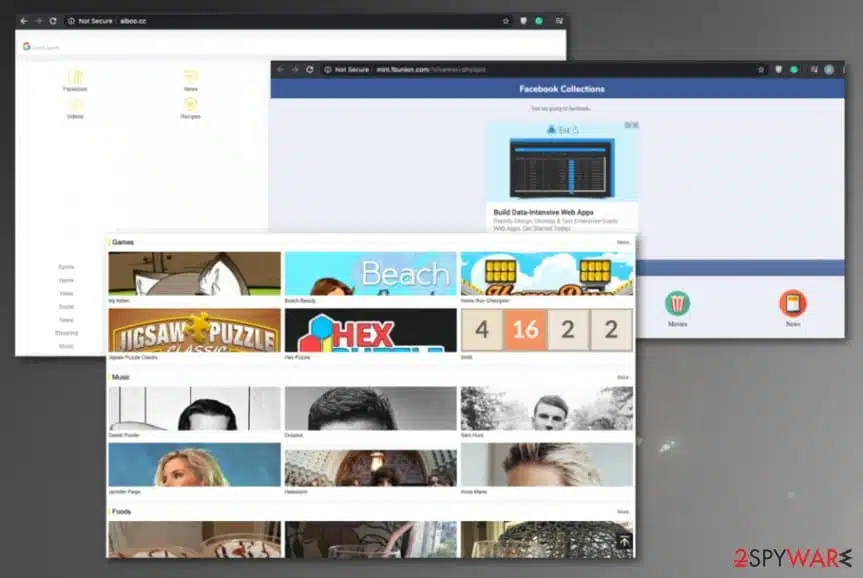

- Chevaux de Troie et malwares open source : ils contournent les restrictions de l’App Store et s’installent via des applications modifiées ou des profils de configuration piégés.

- Suppression des données volées : casse-tête technique, car une fois les informations exportées, les récupérer relève souvent de l’utopie.

La security iOS évolue : reconnaissance biométrique, chiffrement avancé, analyse comportementale, gestion affinée des accès. Mais la vigilance reste non négociable. Une faille suffit pour transformer une innovation en faille béante. Les techniques de hameçonnage se réinventent, et même les plateformes les plus verrouillées ne sont pas à l’abri d’un scénario inédit d’exploitation.

Les meilleurs antivirus pour iPhone en 2026 : critères essentiels et solutions à privilégier pour une protection optimale

Le verrouillage de l’écran ou la reconnaissance faciale ne suffisent plus à garantir la protection des données sur iPhone. Face à la montée en puissance des malwares et à l’ingéniosité des tentatives de phishing, il devient urgent de s’équiper d’outils capables d’allier sécurité et discrétion. Les antivirus de 2026 pour iPhone misent sur des fonctionnalités avancées : détection proactive des menaces, surveillance des téléchargements hors App Store, protection du Wi-Fi, et intégration d’un VPN pour masquer l’activité en ligne.

Sur le marché, les meilleures applications misent sur un moteur d’analyse en temps réel et un système efficace de suppression des données compromises. Les éditeurs de référence n’hésitent plus à offrir une garantie de remboursement sans condition, et soignent leur réputation avec des avis utilisateurs positifs, notamment sur la rapidité des mises à jour lors des fameux Patch Tuesday, moments stratégiques où les failles zero day sont corrigées sans délai.

Voici les aspects à examiner de près pour faire son choix :

- La détection des menaces inédites s’impose comme un point-clé.

- La compatibilité avec chaque nouvelle version de security iOS garantit que la défense ne faiblit pas.

- Les fonctionnalités de contrôle parental et la gestion précise des téléchargements apportent une réponse concrète à la multiplication des arnaques ciblées.

L’écosystème compte aussi. Certaines solutions s’intègrent harmonieusement avec Apple, Microsoft ou Google Chrome, permettant une continuité de protection, que l’on navigue sur le web ou que l’on sauvegarde ses fichiers dans le cloud. Aujourd’hui, la protection de la vie privée s’impose comme une exigence de base, et non comme une simple option.

À mesure que les cybermenaces affûtent leurs armes, les utilisateurs n’ont d’autre choix que de renforcer leurs défenses. Sur iPhone comme ailleurs, la sécurité ne relève plus du réflexe, mais d’une stratégie pensée, évolutive et assumée. Difficile de prédire la prochaine faille, mais une certitude demeure : sur le front numérique, chacun joue sa partition, et la vigilance ne s’accorde jamais de pause.